У сервиса для автоматического выпуска SSL-сертификатов LetsEncrypt заканчивается срок действия корневого сертификата (подробнее здесь). Корневой сертификат используется для проверки корректности SSL-сертификатов выпущенных этим сервисом, а они используются на многих сайтах и сервисах в Интернете. Основная сложность заключается в том, что для открытия сайта необходимые корневые сертификаты должны быть на устройстве, т.е. сам браузер их скачать не может.

В LetsEncrypt предполагают, что проблема вызванная истечением срока их корневого сертификата может затронуть пользователей старых моделей устройств (телефоны, ТВ приставки, SmartTV и тому подобная "умная" техника), которые давно не получали обновлений. Для проверки наличия нового корневого сертификата LetsEncrypt сделали отдельный сайт: https://valid-isrgrootx1.letsencrypt.org/ - если указанный сайт открывается без ошибок, то всё хорошо. А вот если показывается сообщение об ошибке, то после 08 июля 2020 г. могут быть проблемы с открытием отдельных сайтов с этого устройства. Для удобства проверки телефонов я сделал QR-код со ссылкой на этот сайт:

Ссылка на https://valid-isrgrootx1.letsencrypt.org/

PS На моём телефоне (Meizu M5) данный сайт открывается с ошибкой, т.е. нового корневого сертификата LetsEncrypt на моём телефоне нет. :-(

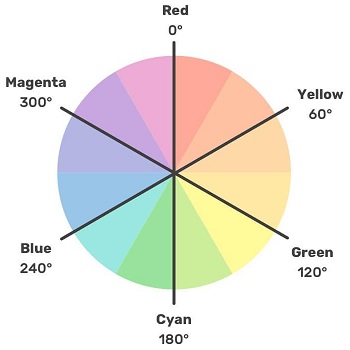

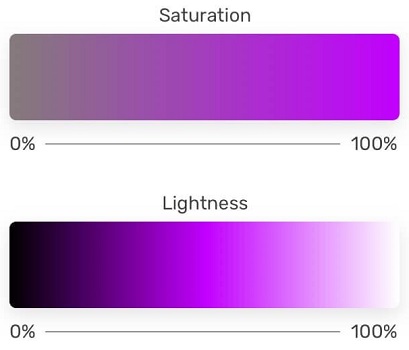

Интересная статья про способы задания цветов в CSS. Для себя почерпнул способ задания цветов с использованием цветовой модели HSL (Hue, Saturation, Lightness — тон, насыщенность, светлота) и интересные приёмы для создания рамок при задании цвета с использованием альфа-канала. В статье приводится несколько примеров, когда такое задание цвета может быть удобно.

Выбор цветового тона

Выбор насыщенности и светлоты

…сертификаты расширенной валидации мертвы. Конечно, вы ещё можете их купить (и некоторые компании с удовольствием вам продадут!), но их польза теперь снизилась с «едва ли» до «несуществующей».

Мне не понравилась стилистика и настрой данной статьи, но с главным тезисом я согласен. Действительно, сейчас у SSL сертификатов с расширенной проверкой (EV - Extended Valuation) нет практически никаких преимуществ.

Когда два года назад у нас на сайте открывали личный кабинет пациента, я был одним из инициаторов покупки для него отдельного сертификата для "зелёной строки" в браузере. Сейчас же, когда его срок действия подходит к концу, не думаю, что мы будем его перевыпускать. Просто установим имеющийся у нас мультидоменный (wildcard) сертификат и всё.

Правда, в отличии от автора статьи, к сертификатам от Let's Encrypt я пока отношусь несколько настороженно, и для серьёзных проектов планирую использовать сертификаты от более именитых центров сертификации. Хотя возможность автоматического перевыпуска при окончании срока действия, конечно, заманчива.

Недавно делал заказ в одном интернет-магазине и увидел отличную идею как сделать удобный личный кабинет для просмотра статуса заказа без регистрации, логинов, паролей и СМС :-)

Схема проста, но заметных недостатков или уязвимостей я в ней не нашёл. Для просмотра информации о статусе заказа используется ссылка вида: <адрес сайта>/<номер телефона>-<номер заказа>

При этом тот, кто сделал заказ легко пройдет по присланной ссылке (и при необходимости наберёт её вручную), но зайти в чужой заказ на мой взгляд очень проблематично.

| Вы 1 481 посетитель этой странички с 01 марта 2024 года |

© – http://svv-home.ru О сайте svv@narod.ru |

Комментарии

Теперь тестовый сайт (по ссылке выше) открывается без дополнительных предупреждений.

Сделать это оказалось не так сложно:

1. Скачиваем с сайта https://letsencrypt.org/certificates/ сертификат ISRG Root X1 (при сохранении надо не забыть убрать дополнительное расширение файла ".txt"

2. Устанавливаем в телефон (у меня это в меню Настройки -> Отпечатки и безопасность -> Устройство и учётные данные -> Установить сертификаты из памяти).

Причём, если прошлый раз специалисты LetsEncrypt смогли выкрутится и событие прошло более менее незаметно, то в этот раз "тряхнуло" сильнее - лично видел несколько пострадавших ресурсов.